Данная статья посвящена вредоносному программному коду, актуальной в настоящий момент проблеме. Еще недавно ситуация была достаточно простой - существовали прикладные программы и компьютерные вирусы (программы, способные заражать другие приложения путем внедрения в них своего машинного кода). Но последнее время появилось множество вредоносных программ, которые нельзя считать вирусами, т. к. они не обладают способностью к размножению.

SpyWare

Для вредоносных программ существует множество категорий: Trojan, Backdoor, Trojan-Downloader, MalWare, SpyWare, Adware, Dialer и др.

Определение.

Программой-шпионом (альтернативные названия — Spy, SpyWare, Spy-Ware, Spy Trojan…) принято называть программное обеспечение, собирающее и передающее кому-либо информацию о пользователе без его согласия. Информация о пользователе может включать его персональные данные, конфигурацию его компьютера и операционной системы, статистику работы в сети Интернет.

Шпионское ПО применяется для ряда целей, из которых основным являются маркетинговые исследования и целевая реклама. В этом случае информация о конфигурации компьютера пользователя, исполь зуемом им программном обеспечении, посещаемых сайтах, статистика запросов к поисковым машинам и статистика вводимых с клавиатуры слов позволяет очень точно определить род деятельности и круг интересов пользователей.

Поэтому чаще всего можно наблюдать связь SpyWare — Adware, т. е. «Шпион» — «Модуль показа рекламы». Шпионская часть собирает информацию о пользователе и передает ее на сервер рекламной фирмы. Там информация анализируется, и в ответ высылается рекламная информация, наиболее подходящая для данного пользователя.

В лучшем случае реклама показывается в отдельных всплывающих окнах, в худшем — внедряется в загружаемые страницы и присылается по электронной почте.

Собранная информация может использоваться не только для рекламных целей. Например, получение информации о ПК пользователя может существенно упростить хакерскую атаку и взлом компьютера пользователя. А если программа периодически обновляет себя через Интернет, то это делает компьютер очень уязвимым — элементарная атака на DNS может подменить адрес источника обновления на адрес сервера хакера — такое «обновление» приведет к внедрению на ПК пользователя любого постороннего программного обеспечения.

Шпионское программное обеспечение может попасть на компьютер пользователя двумя основными путями.

Путь 1. В ходе посещения сайтов Интернет. Наиболее часто проникновение шпионского ПО происходит при посещении пользователем хакерских и warez сайтов, сайтов с бесплатной музыкой и т. д.

Это интересно знать.

Как правило, для установки шпионского ПО применяются ActiveX компоненты или троянские программы категории TrojanDownloader по классификации лаборатории Касперского. Многие хакерские сайты могут выдать «крек», содержащий шпионскую программу или TrojanDownloader для ее загрузки.

Путь 2. В результате установки бесплатных или условно-бесплатных программ.

Это интересно знать.

Множество подобных программ распространяется через Интернет или на пиратских компакт-дисках. Классический пример — кодек DivX, содержащий утилиту для скрытной загрузки и установки SpyWare.Gator.

Будьте осторожны.

Большинство программ, содержащих SpyWare-компоненты, не уведомляют об этом пользователя.

Spyware могут осуществлять широкий круг задач:

- собирать информацию о привычках пользования Интернетом и наиболее часто посещаемые сайты (программа отслеживания);

- запоминать нажатия клавиш на клавиатуре (кейлоггеры) и записывать скриншоты экрана (screen scraper) и в дальнейшем отправлять информацию создателю spyware;

- несанкционированно и удаленно управлять компьютером (remote control software) — бэкдоры, ботнеты, droneware;

- инсталлировать на компьютер пользователя дополнительные программы;

- использоваться для несанкционированного анализа состояния систем безопасности (security analysis software) — сканеры портов и уязвимостей и взломщики паролей;

- изменять параметры операционной системы (system modifying software) — руткиты, перехватчики управления (hijackers) и пр. — результатом чего является снижение скорости соединения с Интернетом или потеря соединения как такового, открывание других домашних страниц или удаление тех или иных программ;

- перенаправлять активность браузеров, что влечет за собой посещение веб-сайтов вслепую с риском заражения вирусами.

Меры по предотвращению заражения:

- использование браузеров, отличных от Internet Explorer — Opera, Mozilla Firefox и др. Хотя нет совершенно безопасного браузера, Internet Explorer представляет больший риск по части заражения из-за своей обширной пользовательской базы;

- использование файрволов и прокси-серверов для блокировки доступа к сайтам, известным как распространители spyware;

- использование hosts-файла, препятствующего возможности соединения компьютера с сайтами, известными как распространители spyware. Однако spyware легко могут обойти этот тип защиты, если производят соединение с удаленным хостом по IP- адресу, а не по имени домена;

- скачивание программ только из доверенных источников (предпочтительно с веб-сайтов производителя), поскольку некоторые spyware могут встраиваться в дистрибутивы программ; использование антивирусных программ с максимально «свежими» вирусными базами.

Adware

Определение.

Adware (синонимы AdvWare, Ad-Ware и т. п.) — это приложение, предназначенное для загрузки на ПК пользователя информации рекламного характера для последующей демонстрации этой информации пользователю.

Можно выделить две категории Adware-программ:

- программы, распространяемые по Adware-лицензии. Данные программы воспроизводят рекламу в качестве неявной оплаты за их использование, при этом реклама должна воспроизводиться только во время использования программы в контексте ее окон;

- независимое приложение, предназначенное для воспроизведения рекламы. Такие программы, как правило, маскируются от обнаружения и удаления пользователем и могут существенно досаждать пользователю. Рекламная информация обычно выводится в виде всплывающих окон, хотя известны и широко применяются другие методики демонстрации рекламы — например, внедрение рекламной информации в рабочий стол в виде обоев или с использованием возможностей размещения web-элементов на рабочем столе.

Можно сформулировать ряд правил, которых должна придерживаться корректная программа, распространяемая по Adware- лицензии.

Правило 1. При инсталляции на ПК программа должна предупредить пользователя о том, что является Adware приложением с разъяснением того, что конкретно понимается под термином «Adware». При этом инсталлятор должен предусматривать возможность отказа от установки приложения (а еще лучше — предлагать варианты установки — бесплатный Adware вариант или платный Shareware вариант). Типовым примером «правильной» инсталляции является менеджер закачек FlashGet, который честно предлагает два варианта установки — Adware или ShareWare (FlashGet приведен в качестве примера не случайно — ряд анти-SpyWare программ по неизвестной причине считают его шпионским ПО и удаляют).

Правило 2. Adware модуль должен быть или библиотекой, загружаемой Adware программой во время работы, или неразрывной частью Adware-программы. При этом загрузка Adware-модуля должна естественно происходить при запуске приложения, выгрузка и прекращение работы — при выгрузке приложения из памяти. Недопустимо внедрение Adware-модулей в другие приложения или их установка на автозапуск.

Правило 3. Adware-модуль должен воспроизводить рекламную информацию только в контексте вызывавшего его приложения. Недопустимо создание дополнительных окон, запуск сторонних приложений, открытие неких web-страниц.

Правило 4. Adware-модуль не должен выполнять действий, присущих программам категории SpyWare.

Правило 5. Adware-модуль должен деинсталлироваться вместе с установившим его приложением.

Это интересно знать.

К Adware-приложению в данной классификации предъявляются серьезные требования, и практически ни один Adware-модуль не удовлетворяет всем перечисленным требованиям.

На компьютеры пользователей Adware может попасть двумя способами:

- путем встраивания рекламных компонентов в бесплатное и условно- бесплатное программное обеспечение (freeware, shareware);

- путем несанкционированной установки рекламных компонентов при посещении пользователем «зараженных» веб-страниц.

Это интересно знать.

Большинство программ freeware и shareware прекращает показ рекламы после их покупки и/или регистрации. Подобные программы часто используют встроенные Adware-утилиты сторонних производителей.

В некоторых случаях эти Adware-утилиты остаются установленными на компьютере пользователя, и после регистрации программ, с которыми они изначально попали в операционную систему. При этом удаление Adware-компонента, используемого какой-либо программой для показа рекламы, может привести к сбоям в функционировании этой программы.

Базовое назначение Adware данного типа — неявная форма оплаты программного обеспечения, осуществляемая за счет показа пользователю рекламной информации (рекламодатели платят за показ их рекламы рекламному агентству, рекламное агентство — разработчику Adware).

Adware помогает сократить расходы как разработчикам программного обеспечения (доход от Adware стимулирует их к написанию новых и совершенствованию существующих программ), так и самим пользователям.

В случае установки рекламных компонентов при посещении пользователем «зараженных» веб-страниц в большинстве случаев используются хакерские технологии: проникновение в компьютер через дыры в системе безопасности интернет-браузера, а также использование троянских программ, предназначенных для скрытой установки программного обеспечения (Trojan-Downloader или Trojan-Dropper). Adware-программы, действующие подобным образом, часто называют «Browser Hijackers».

Adware может выполнять нежелательные действия на вашем компьютере. Программа может следить за тем, какие сайты вы посещаете, адресовать вам всплывающие окна с рекламой на основе обычных результатов вашего поиска.

Некоторые Adware являются испытательными версиями программ. Отличие между этими двумя видами состоит в том, что Adware, как правило, содержат в себе рекламные компоненты, в то время как испытательные версии программ предлагают вам купить лицензированную копию данной программы.

Проблема с Adware состоит в том, что данная программа часто оказывается Spyware (программой-шпионом).

Очень тяжело указать разницу между Adware, испытательными версиями программ и вредоносными программами, так как функции всех трех частично совпадают.

Когда вы устанавливаете Adware на свой компьютер и выражаете согласие на пользование данной программой, Adware может стать программой-шпионом, если другой пользователь связывается с вашим компьютером. Таким образом, во время контакта с друзьями, за их компьютером начинает вестись наблюдение, также как и за вашим, без их на то согласия.

Adware в отличие от программ-шпионов не занимаются незаметным сбором и пересылкой личной информации, если пользователь не согласен с этим.

Это интересно знать.

Некоторые производители данных программ утверждают, что не имеют никакого сходства с программами-шпионами. Все действия, выполняемые программой, производятся только с согласия пользователя.

Сегодня в Интернете существует множество программ Adware. Также есть много доступных программ, помогающих пользователю найти, устранить или блокировать их. Чтобы продолжать оставаться свободными от этих программ, необходима хорошая программа, которая обнаруживает, помещает на карантин и удаляет Adware и программы- шпионы с компьютера. Эти программы создаются специально для обнаружения программ-шпионов и не работают с вирусами.

Tracking cookies

Tracking cookies (отслеживающие технологии) — файлы с малым количеством данных, таких как пароли и установочные параметры. Они могут быть полезными для вас, особенно если вы посещаете одни и те же сайты. Но с другой стороны Tracking cookies используются для отслеживания вашей работы в сети Интернет без вашего согласия и обеспечивают третьих лиц вашей личной информацией.

TrojanDownloader

Определение.

TrojanDownloader—программы для несанкционированной загрузки и установки программного обеспечения.

Программы из категории Trojan-Downloader (понятие TrojanDownloader введено лабораторией Касперского) неоднократно упоминались, поэтому следует дать определение для данной категории программ.

Trojan-Downloader — это программа (модуль, ActiveX, библиотека …), основным назначением которой является скрытная несанкцио нированная загрузка программного обеспечения из сети Интернет. Наиболее известным источником Trojan-Downloader являются хакерские сайты.

Сам по себе Trojan-Downloader как правило не несет прямой угрозы для компьютера — он опасен именно тем, что производит неконтролируемую загрузку программного обеспечения.

Trojan-Downloader применяются в основном для загрузки вирусов, троянских и шпионских программ. Наиболее известными являются Trojan-Downloader.IstBar, Trojan-Downloader.Win32.Dyfuca, Trojan- Downloader.Win32.Agent и ряд других. Trojan-Downloader.Win32. IstBar и Trojan-Downloader.Win32.Agent поставили своеобразный рекорд по количеству различных модификаций и своей вредоносности — их появление на компьютере приводит к резкому росту трафика и появлению на ПК множества посторонних программ.

Все программы категории TrojanDownloader можно условно подразделить на две категории:

- универсальные Trojan-Downloader— могут загружать любой программный код с любого сервера. Настройки могут храниться локально (в отдельном файле, реестре) или загружаться с определенного сайта;

- специализированные — предназначены для загрузки строго определенных типов троянских или шпионских программ. Адреса и имена файлов в таком случае жестко фиксированы и хранятся в теле программы.

Dialer

Программы категории Dialer (он-же часто называется «порнозвонилка» от названия Porn-Dialer, присвоенного им в классификации лаборатории Касперского) достаточно широко распространены и предназначены для решения ряда задач, связанных с дозвоном до заданного сервера и установления с ним модемной связи.

Применяются данные программы в основном создателями порносайтов, но страдают от них все — многие программы категории Dialer используют весьма изощренные способы установки (с использованием ActiveX, Trojan-Downloader), причем установка может быть инициирована при посещении практически любого сайта.

Организацию модемного соединения с сервером владельца Dialer может производить несколькими способами:

- Dialer может производить набор номера и установление соединения своими средствами;

- Dialer может создать новое соединение удаленного доступа;

- Dialer может изменить существующие соединения удаленного доступа.

В первых двух случаях Dialer, как правило, всячески привлекает внимание пользователя к себе и созданным им соединениям — копирует себя во все доступные места (в папку Program Files, Windows, Windows\System, папку «Пуск» и т. п.), создает ярлыки, регистрирует себя в автозапуске.

Часто кроме решения основной задачи программы типа Dialer выполняют задачи, свойственные программам других категорий (Adware, SpyWare, Trojan-Downloader). Некоторые Dialer устанавливают себя на автозапуск, внедряются в другие приложения.

Некоторые программы типа Dialer можно смело относить к троянским программам (а многие производители антивирусов считают Dialer троянской программой — на сайте производителей Norton Antivirus про Dialer говорится «троянская программа, предназначенная для …»), в классификации лаборатории Касперского есть специальная категория Trojan.Dialer.

Кроме утилит дозвона к категории Dialer часто относят специализированные утилиты для просмотра порносайтов. Ведут они себя аналогично Dialer, только вместо модемного соединения соединяются с закрытими сайтами по Интернет.

BHO - Browser Helper Object

BHO (альтернативные названия — Browser Flelper Object, Browser Plugin, Browser Bar, IE Bar, OE Bar и т. п., в классификации лаборатории Касперского есть категория подкатегория Toolbar, например AdWare. Toolbar.Azesearch) — это расширение браузера или программы электронной почты, как правило выполненное в виде дополнительной панели управления.

У ВНО есть ряд достаточно опасных особенностей:

- BHO не являются процессами системы — они работают в контексте браузера и не могут быть обнаружены в диспетчере задач;

- BHO запускаются вместе с браузером и могут контролировать события, связанные с работой пользователя в Интернет (по сути, ВНО для этого и предназначены);

- BHO обмениваются с сетью, используя API интеграции с браузером. Поэтому, с точки зрения большинства персональных Fire Wall обмен с Интернет ведет браузер. Как следствие, обнаружить такой обмен и воспрепятствовать ему очень сложно.

Ситуация отягощается тем, что многие BHO, входящие в категорию «SpyWare», передают информацию после запроса пользователя — это делает практически невозможным обнаружение постороннего обмена с Интернет, т. к. он идет на фоне полезного трафика.

Ошибки в работе ВНО могут дестабилизировать работу браузера и приводить к трудно диагностируемым сбоям в его работе.

Hijacker

Буквальный перевод этого термина звучит как «налетчик», «грабитель», «воздушный пират». Это программа, которая выполняет на компьютере пользователя нежелательные для него действия, преследуя цели своих разработчиков. Производитель многих антивирусных средств относят программы категории Hijacker к троянским программам.

Задачей программ класса Hijacker является перенастройка параметров браузера, электронной почты или других приложений без разрешения и ведома пользователя.

Наиболее часто Hijacker применяется для изменения:

- стартовой страницы браузера — стартовая страница заменяется на адреса сайта создателей Hijacker;

- настройки системы поиска браузера (эти настройки хранятся в реестре). В результате при нажатии кнопки «Поиск» открывается адрес, установленный программой Hijacker;

- префиксов протоколов;

- уровней и настроек безопасности браузера;

- реакции браузера на ошибки;

- модификации списка адресов («Избранное») браузера.

Это интересно знать.

В чистом виде Hijacker встречается сравнительно редко, т. к. чаще всего по выполняемым действиям программа может быть кроме категории «Hijacker» отнесена к категориям «Trojan»,»Dialer» или AdWare/SpyWare.

Trojan - троянская программа

Определение.

Троянская программа — это программа, которая выполняет действия, направленные против пользователя. Она собирает и передает владельцам конфиденциальную информацию о пользователе (эту категорию еще называют Trojan-Spy), выполняет несанкционированные или деструктивные действия.

Из определения легко заметить, что троянская программа является «родственником» программ из категории SpyWare. Разница, как правило, в том, что SpyWare не имеют выраженного деструктивного действия и не передают конфиденциальную информацию о пользователе. Однако вопрос об отнесении программы к той или иной категории достаточно спорный (часто получается, что одна антивирусная компания считает некий модуль Adware, другая — троянской программой, третья — вообще игнорирует).

Backdoor — утилита скрытного удаленного управления и администрирования

Определение.

Backdoor — это программа, основным назначением которой является скрытное управление компьютером.

Backdoor можно условно подразделить на две категории.

Категория 1. Backdoor, построенные по технологии Client-Server. Такой Backdoor состоит как минимум из двух программ — небольшой программы, скрытно устанавливаемой на поражаемый компьютер, и программы управления, устанавливаемой на компьютер злоумышленника. Иногда в комплекте идет еще и программа настройки.

Категория 2. Backdoor, использующие для удаленного управления встроенный telnet, web или IRC сервер. Для управления таким Backdoor не требуется специальное клиентское программное обеспечение. К примеру, известны Backdoor, которые подключался к заданному IRC серверу и используют его для обмена со злоумышленником.

Основное назначение Backdoor — скрытное управление компьютером. Как правило, Backdoor позволяет копировать файлы с пораженного компьютера, и наоборот, передавать на пораженный компьютер файлы и программы. Кроме того, обычно Backdoor позволяет получить удаленный доступ к реестру, производить системные операции (перезагрузку ПК, создание новых сетевых ресурсов, модификацию паролей и т. п.).

Будьте осторожны.

Backdoor по сути открывает атакующему «черный ход» на компьютер пользователя. Опасность Backdoor увеличилась в последнее время в связи с тем, что многие современные сетевые и почтовые черви или содержат в себе Backdoor-компоненту, или устанавливают ее после заражения ПК.

RootKit

Термин RootKit исторически пришел из мира Unix, где под этим термином понимается набор утилит, которые хакер устанавливает на взломанном им компьютере после получения первоначального доступа. Это, как правило, хакерский инструментарий (снифферы, сканеры) и троянские программы, замещающие основные утилиты Unix. RootKit позволяет хакеру закрепиться во взломанной системе и скрыть следы своей деятельности.

В системе Windows под RootKit принято считать программу, которая внедряется в систему и перехватывает системные функции, или производит замену системных библиотек. Перехват и модификация низкоуровневых API функций в первую очередь позволяет такой программе достаточно качественно маскировать свое присутствие в системе, защищая ее от обнаружения пользователем и антивирусным ПО.

Кроме того, многие RootKit могут маскировать присутствие в системе любых описанных в его конфигурации процессов, папок и файлов на диске, ключей в реестре. Многие RootKit устанавливают в систему свои драйверы и сервисы (они, естественно, также являются «невидимыми»).

В последнее время угроза RootKit становится все более актуальной, т. к. разработчики вирусов, троянских программ и шпионского программного обеспечения начинают встраивать RootKit-технологии в свои вредоносные программы. Одним из классических примеров может служить троянская программа Trojan-Spy.Win32.Qukart, которая маскирует свое присутствие в системе при помощи RootKit- технологии.

Пути решения проблемы при заражении компьютера

Практика показывает, что разработчики антивирусных и анти-SpyWare программных продуктов не успевают оперативно вносить в базы сигнатуры всех разновидностей вредоносных программ. В результате независимо от применяемого антивирусного пакета любой пользователь может рано или поздно столкнуться с тем, что на его компьютер попадет вредоносная программа, которую не сможет обнаружить и удалить применяемый пользователем антивирус.

Хуже всего дело обстоит с AdWare и SpyWare программами — далеко не все производители антивирусов включают такие программы в свои базы. Кроме того, ожидать добавления вредоносной программы в базы антивируса можно достаточно долго, поскольку для этого разработчики антивируса должны получить ее образец.

В результате для пользователя получается замкнутый круг, выйти из которого можно тремя путями:

- переустановить систему;

- пригласить специалистов для консультации;

- попробовать самостоятельно обнаружить вредоносную программу и отправить ее разработчикам антивирусных пакетов.

Опишу набор бесплатных утилит, которые могут быть полезны для поиска и уничтожения большинства вредоносных программ, а также основные методики проверки компьютера.

Утилиты для анализа ПК

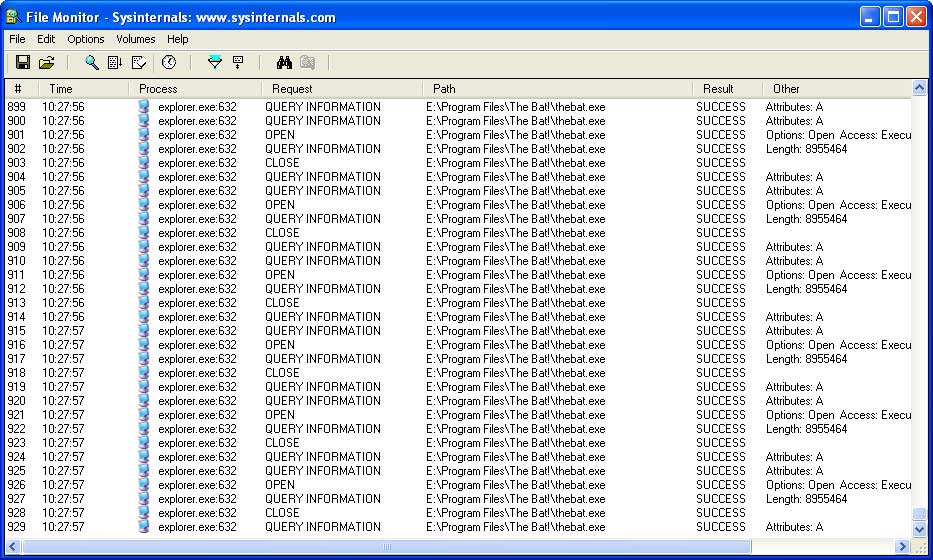

Утилита FileMon (производитель Syslnternals). Утилита позволяет осуществлять мониторинг всех файловых операций в реальном времени, распространяется бесплатно. Кроме файловых операций FileMon позволяет осуществлять мониторинг операций с именованными каналами (Named Pipes), Mail Slot и сетевыми ресурсами.

FileMon не нуждается в инсталляции и может быть запущен с компакт-диска или из сетевой папки. Необходимо учесть, что внутри исполняемого файла filemon.exe хранятся драйвера, которые извлекаются и инсталлируются в момент запуска.

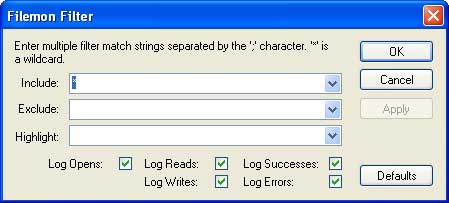

Полезной особенностью программы является возможность настраиваемой фильтрации регистрируемых событий.

Кроме фильтра предусмотрен пункт меню «Volumes», который позволяет включить или выключить мониторинг для каждого тома.

Протокол утилиты может быть сохранен в текстовый файл для последующего анализа. Разделителем полей протокола является символ табуляции, что позволяет импортировать его в Microsoft Excel.

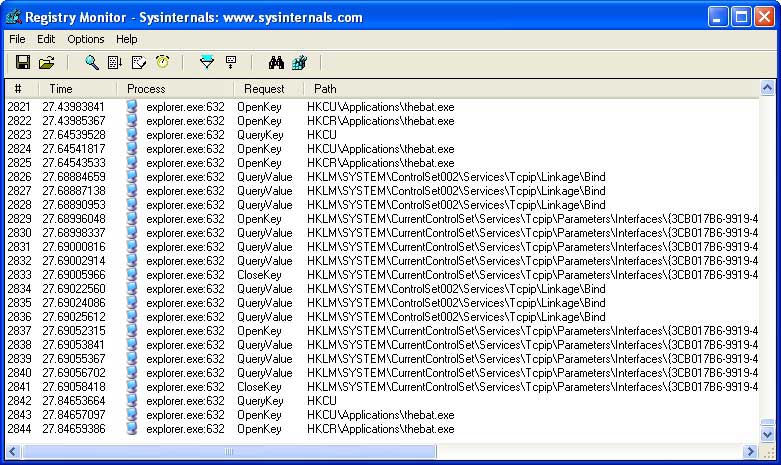

Утилита RegMon (производитель Syslnternals). Утилита позволяет осуществлять мониторинг всех операций с реестром в реальном времени, распространяется бесплатно. Интерфейс данной утилиты аналогичен FileMon.

Исполняемый файл использует для работы драйвер, который хранится внутри исполняемого файла и устанавливаются в момент запуска программы. Запись событий можно временно приостановить при помощи пункта меню «File\Capture events».

Двойной щелчок мышью на строке протокола приводит к открытию редактора реестра и автоматическому позиционированию на соответствующий ключ реестра. Как и в случае с FileMon протоколы утилиты могут быть сохранены в текстовый файл для анализа.

Process Explorer (производитель Syslnternals). Основной задачей Process Explorer является просмотр списка запущенных процессов. Для каждого процесса отображаются потоки, используемые им библиотеки, Handle (с расшифровкой типа Handle и отображением уточняющей информации). Помимо просмотра списка процессов программа может выполнять ряд полезных сервисных функций, в частности осуществлять поиск процесса по его окну и составлять список процессов, использующих указанную библиотеку.

Для каждого процесса есть возможность просмотра детализированной информации. Детализированная информация включает данные о потоках, прослушиваемых портах TCP/UDP, параметры безопасности, переменные окружения, список найденных в исполняемом файле (на диске и в памяти процесса) текстовых данных с возможностью поиска и сохранения найденной информации для анализа.

Еще одной заслуживающей внимания возможностью утилиты является встроенная поддержка механизма проверки цифровых подписей файлов.

Утилита Autoruns (производитель Syslnternals). Утилита является диспетчером автозапуска с расширенными возможностями. Утилита анализирует практически все способы автозапуска, применяемые вредоносными программами.

Одной из наиболее полезных функций программы является поддержка проверки цифровых подписей Microsoft и отображение результатов их проверки. Кроме визуального отображения результатов проверки в настройках программы имеется переключатель «Hide signed Microsoft entries». Его включение приводит к тому, что все подписанные Microsoft программы и библиотеки автоматически исключаются из списка, что существенно упрощает его анализ.

Утилита распространяется в двух вариантах:

- в виде стандартной программы с диалоговым интерфейсом;

- в виде консольного приложения, управляемого ключами командной строки.

Утилита анализирует множество ключей реестра, управляющих автозапуском, отображает список служб, модулей расширения проводника, ВНО (Browser Helper Object) и панели Internet Explorer, назначенные задания. Любая библиотека или программа может быть временно удалена из автозагрузки, что позволяет на время отключить запуск подозрительных программ и библиотек.

Утилита Sigcheck (производитель Syslnternals). Эта небольшая консольная утилита позволяет просматривать и проверять цифровые подписи указанного файла. Утилита очень полезна для идентификации системных файлов, которые имеют цифровую подпись Microsoft.

Утилита поддерживает ряд ключей, однако в простейшем случае достаточно передать ей единственный параметр — полное имя проверяемого файла. В результате проверки отображается информация о найденных цифровых подписях и результатах их проверки. Следует отметить, что поле «Publisher» в протоколе программы необходимо читать очень внимательно — известны программы, снабженные корректной цифровой подписью от «Micrsoft», «Mikrosoft», «Mirosoft» — т. е. название компании специально выбрано очень похожее на «Microsoft» в расчете на то, что пользователь не обратит внимания на небольшие различия в написании.

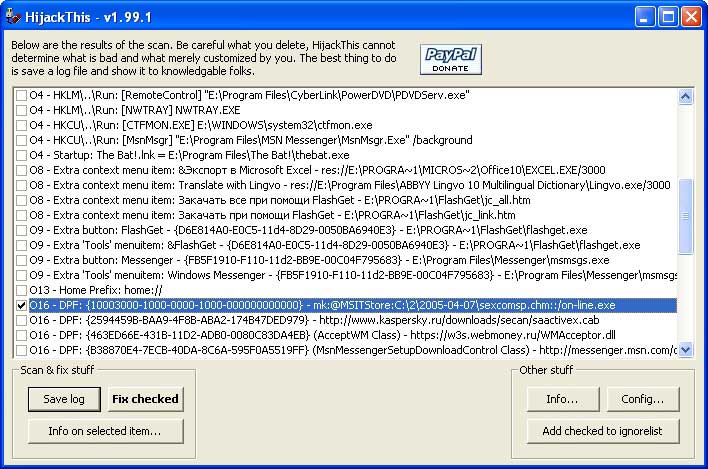

Утилита HijackThis (http://www.tomcoyote.org/hjt/). Протоколы утилиты HijackThis являются стандартом для многих конференций, посвященных информационной безопасности. Утилита анализирует системные настройки и отображает их на экране в виде списка. Важно отметить, что утилита не анализирует собранную информацию — предполагается, что пользователь самостоятельно примет решение о том, какие элементы появились в результате деятельности вредоносных программ.

Пользователь может отметить один или несколько элементов, после нажатия кнопки «Fix» утилита производит их исправление или удаление. Утилита позволяет сохранять текстовые протоколы с результатами анализа, протокол достаточно легко анализировать вручную или с помощью автоматизированных анализаторов.

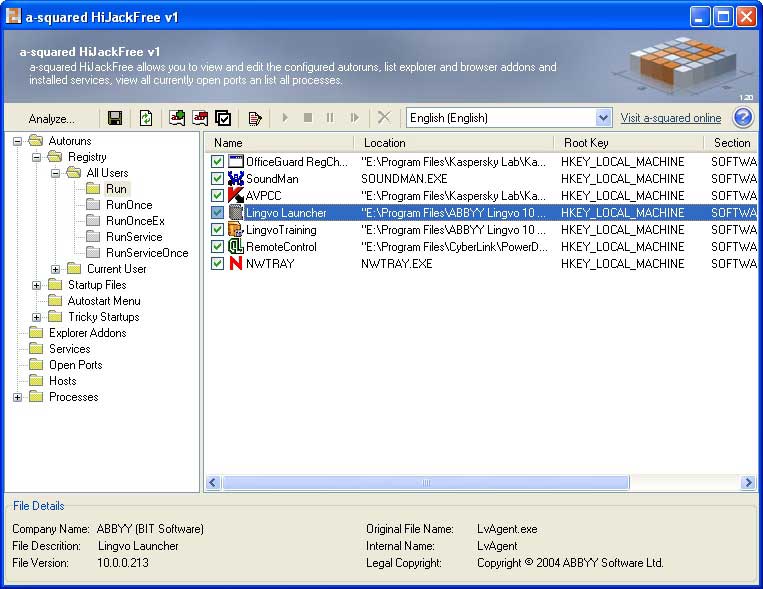

Утилита a-squared HiJackFree (http://www.hijackfree.com/en/). Данная программа представляет собой универсальный анализатор, отображающий элементы автозапуска (включая многие экзотические), модули расширения Explorer, службы и запущенные процессы, открытые порты, содержимое файла Hosts. По результатам анализа формируется XML протокол, который может быть сохранен или передан для анализа на сайт http://www.hijackfree.com. Результаты анализа отображаются немедленно, полученный в результате анализа HTML протокол можно сохранить. Однако следует помнить, что для формирования протокола результаты анализа вашего компьютера передаются компании a-squared.

Утилита TDIMon (производитель Syslnternals). Утилита TDIMon предназначена для мониторинга сетевой активности приложений. В протоколе утилиты регистрируются обмен приложений по протоколам TCP и UDP. Программа не нуждается в инсталляции и может оказаться весьма полезной для обнаружения программ, ведущих скрытный обмен с сетью.

Утилита AVZ (http://z-oleg.com/secur/). Утилита является прямым аналогом программ Trojan Hunter и LavaSoft Ad-aware 6. Первичной задачей программы является удаление AdWare, SpyWare и троянских программ. Особенностью программы AVZ является возможность настройки реакции программы на каждую из категорий вредоносных программы. Например, можно задать режим уничтожения найденных вирусов и троянских программ, но заблокировать удаление AdWare.

Другой особенностью AVZ являются многочисленные эвристические проверки системы, не основанные на механизме поиска по сигнатурам: это поиск RootKit, клавиатурных шпионов, различных Backdoor по базе типовых портов TCP/UDR Подобные методы поиска позволяют находить новые разновидности вредоносных программ.

Начиная с версии 4.29, в AVZ локализация интерфейса и протоколов выполняется на основе обновляемых баз, на текущий момент поддерживается русский и английский язык, выбор языка произво дится автоматически или вручную при помощи параметра командной строки Lang или профиля локализации.

Выбор языка идет автоматически (на русскоязычной системе русский, на остальных — английский) или вручную через параметры командной строки и профиль локализации. Параметр командной строки — lang=X, где X — название локализации, RU для русского, EN — для английского. Т.е. для принудительного включения русского языка нужно вызывать AVZ в виде avz.exe lang=ru (соответственно для принудительного включения английского avz.exe lang=en)

Ограничения программы рассмотрю ниже.

Ограничение 1. Т. к. утилита направлена, в первую очередь, на борьбу с SpyWare и AdWare модулями, и в настоящий момент она не поддерживает проверку архивов некоторых типов, РЕ упаковщиков и документов. Для борьбы со SpyWare в этом просто нет надобности. Тем не менее, утилита совершенствуется и появление подобных функций планируется.

Ограничение 2. Утилита не лечит программы, зараженные компьютерными вирусами. Для качественного и корректного лечения зараженной программы необходимы специализированные антивирусы (например, антивирус Касперского, DrWeb, Norton Antivirus, Panda и т. п.). Делать нечто похожее на них (изобретая тем самым велосипед) у меня нет никакого желания, тем более что вирусы такого рода встречаются все реже.

Полезные On-Line сервисы

http://www.hijackthis.de/en. Автоматический анализатор протоколов утилиты HijackThis. Работает только с протоколами последней версии данной утилиты, по результатам анализа генерирует протокол с указанием, на какие позиции следует обратить внимание.

http://www.virustotal.com/. Проверка файла несколькими антивирусами. В настоящий момент проверка переданного для анализа файла проводится при помощи 19-ти антивирусных пакетов.

http://virusscan.jotti.org/. Проверка файла несколькими антивирусами. На этом сайте проверка файла производится при помощи 13-ти антивирусов, и кроме проверки антивирусами проводится экспресс- анализ файла — вычисление его MD5 суммы, попытка определения упаковщика и оценка «степени опасности» файла по некоторым критериям создателей сайта.

http://virusinfo.info/. Русскоязычная конференция, полностью посвященная вирусологии, борьбе с AdWare/SpyWare программами и защите компьютера. Для начинающего пользователя ценность представляет раздел «Помогите», в котором рассматриваются проблемы пользователей, анализируются полученные от пользователей протоколы и подозрительные файлы.

http://forum.ixbt.com/. Русскоязычная конференция, содержит подразделы «Системное администрирование, безопасность», «Техподдержка» и «Программы: Интернет», в которых обсуждаются вопросы безопасности, антивирусные программы, Firewall и методы обнаружения вирусов.

Возможные проблемные ситуации

Рассмотрим несколько случаев, которые по статистике чаще всего можно наблюдать на зараженных компьютерах.

Случай 1. Периодически выводятся окна с рекламной информацией. В такой ситуации необходимо установить, какая из запущенных программ выводит данные окна. Это удобно сделать при помощи программы Process Explorer. Для этого необходимо перетащить значок с изображением прицела из панели управления Process Explorer на окно неопознанной программы. Process Explorer определит, какой программе принадлежит данное окно. Если обнаружится, что окно принадлежит Internet Explorer, то необходимо проанализировать загруженные им библиотеки и модули расширения (ВНО). Кроме того, Process Explorer показывает процессы в виде древовидного списка — стоит обратить внимание на то, какой процесс является родительским для «подозреваемого».

Случай 2. Стартовая страница Internet Explorer периодически изменяется на некую страницу X. Настройки IE хранятся в реестре, поэтому для обнаружения изменяющего страницу «вредителя» очень удобно применить утилиту RegMon. После запуска утилиты необходимо настроить фильтр утилиты RegMon, указав в качестве образца адрес X или его фрагмент. Затем остается только восстановить стартовую страницу и дождаться ее изменения — далее по протоколу RegMon можно установить, какой процесс выполнил данную операцию.

Случай 3. Изменяются настройки Internet Explorer, в том числе недоступные из диалога «свойства обозревателя». Чаще всего изменяется страница поиска или префиксы протоколов, замена стартовой страницы может рассматриваться как частный случай этой ситуации. Методика обнаружения ответственного за это вредоносного процесса аналогична случаю с подменой стартовой страницы, в настройке фильтра RegMon в поле Include рекомендуется задать образец «MicrosoftAInternet Explorer» и оставить включенной опции «Log Writes» и «Log Successes». В результате будет фиксироваться все изменения настроек с указанием, какая программа производит изменение. Для восстановления настроек можно применить кнопку «Сброс параметров» на закладке «Свойства программы» в окне «Свойства обозревателя» или использовать восстановление системы в AVZ. В обоих случаях это приведет к сбросу все настроек на значения по умолчанию.

Случай 4. На рабочем столе (на диске, в определенных папках) периодически появляются посторонние файлы и ярлыки. Для определенности предположим, что на рабочем столе появляется файл Dialer, ехе, причем через некоторое время после его удаления файл появляется снова. Воспользуемся утилитой FileMon, причем для уменьшения размеров протокола рекомендуется настроить фильтр этой утилиты. В нашем случае образец в строке Include фильтра будет «Dialer.exe», из всех переключателей можно оставить включенным только «Log Writes» и «Log Successes». С таким фильтром FileMon будет регистрировать только операции записи в файл с именем «Dialer.exe». Далее остается подождать появления файла и по протоколу FileMon установить создающее его приложение.

Случай 5. После удаления вредоносной программы (вручную или при помощи антивируса) возникли проблемы с доступом в Интернет. Подобная ситуация, как правило, возникает в случае удаления модуля, зарегистрированного в качестве расширения Winsock. Проанализировать зарегистрированные модули расширения Winsock можно в AVZ — меню Сервис, пункт «Менеджер Winsock SPI». Менеджер оснащен автоматическим анализатором, который в состо янии обнаружить типовые ошибки и исправить их. Список ошибок можно посмотреть на закладке «Поиск ошибок», там же имеется кнопка «Автоматическое исправление найденных ошибок». В большинстве случаев анализатор AVZ в состоянии справиться с ошибками. Если он не поможет (а такое возможно в случае серьезного повреждения настроек, например, полного удаления ключей реестра, хранящих настройку), рекомендуется обраться к статьям 299357, 817571 и 811259, размещенным на сайте Microsoft (http://support.microsoft.com/кЬ/<номер статьи>). В данных статьях подробно рассмотрены методики ручного сброса, восстановления и проверки настроек протоколов TCP/IP.

Случай 6. Изменились обои и настройки рабочего стола, меню настройки рабочего стола недоступно. Подобная ситуация все чаще регистрируется в последние месяцы и связана с оригинальной методикой демонстрации рекламы — вместо отображения рекламной информации в отдельных окнах современные троянские программы внедряют ее в рабочий стол. В ряде случаев можно восстановить настройки вручную, однако некоторые троянских программы блокирую вызов меню настройки при помощи параметров в ключе реестра Software\Microsoft\Windows\CurrentVersion\Policies. Для разблокировки меню и сброса настроек можно применить «Восстановление системы» AVZ. Там предусмотрена специальная функция «Восстановление настроек рабочего стола».

Случай 7. Нарушилось обновление антивирусных программ, хотя доступ в Интернет работает нормально. В такой ситуации рекомендуется проверить файл HOSTS, возможно, в нем появились дополнительные записи. Отследить модифицирующий файл hosts процесс достаточно легко при помощи утилиты FileMon. Восстановить файл проще всего вручную: в нем должна быть единственная строка вида «127.0.0.1 localhost». Для редактирования фала Hosts можно воспользоваться программами HiJackFree или HijackThis.