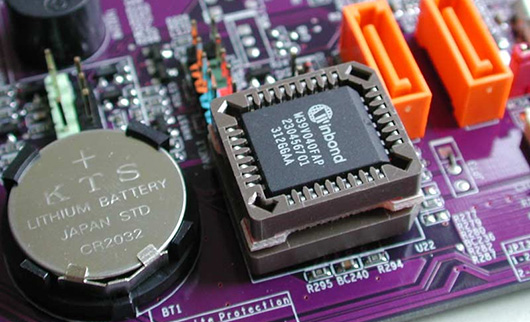

Базовая система ввода-вывода (BIOS) запускается при включении компьютера и помогает загрузить операционную систему. Это ПО оперирует на более низком уровне по-отношению к антивирусным программам и обычно не сканируется ими. Инфицировав его, хакер может внедрить в компьютер вредоносное ПО, которое останется функциональным и необнаруженным, даже после сноса и переустановки ОС.

Они также нашли способ получать для внедряемого вирусного ПО высокоуровневые системные привилегии, чтобы преодолевать защиту специализированных ОС, таких как Tails, используемых активистами для скрытого общения и обмена конфиденциальной информацией.

Многие BIOS защищены от неавторизованной модификации, но авторы концептуальной демонстрации смогли обойти эту блокировку, перепрошить BIOS и встроить туда свое ПО.

Многие BIOS имеют общий код, а значит и общие недоработки. Авторы доклада смогли найти уязвимости в 80% исследованных ПК, включая системы от Dell, Lenovo и HP. Сама процедура поиска настолько проста, что ее удалось автоматизировать: скриптовую-программку пришлось быстро остановить, так как количество обнаруженных ею дыр зашкаливало. «Одна такая уязвимость может иметь десятки экземпляров в каждой BIOS», — пояснил Ковах. Он сообщил, что производители уже работают над соответствующими «заплатами», однако опыт показывает, что пользователи крайне редко обновляют прошивку своих компьютеров.

Ковах и Калленберг недавно уволились из MITRE, фирмы, выполнявшей исследования по государственному контракту для Министерства обороны и других федеральных агентств, и основали LegbaCore — консультационный сервис по безопасности программной прошивки. Они считают, что недавнее открытие сотрудниками Kaspersky Lab инструмента для взлома прошивки и их собственная демонстрация должны привлечь к этой проблеме повышенное внимание сообщества специалистов по обеспечению информационной безопасности.